Moin,

ich versuche seit Stunden ein eigentlich banales Port-Forwarding einzurichten. Bei mir läuft Endian in einer ESXi Umgebung mit derzeit einer public-ip/uplink (=RED Network). Zusätzlich habe ich ein VM-Netzwerk Interface als Green-Network eingebunden. Im VM-Net bzw. VSwitch ist der Promiscious-Mode aktiviert. Für das klassische Routing (Internet Zugriff innerhalb VMs im Green-Network) klappt das einwandfrei.

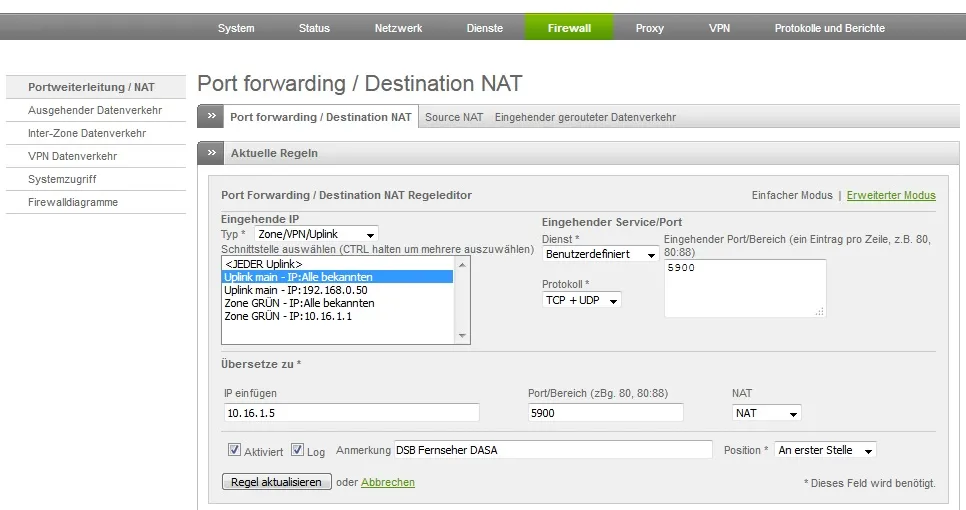

Da beim Endian ansonsten außer für Internet/NAT keine Dienste laufen würde ich gerne ein paar TCP-Ports auf VM im Green-Network weiterleiten. Hierzu habe ich unter DNat eine Regel erstellt:

Eingehende IP

Typ: Zone/VPN/Uplink

Uplink main - IP: 123.123.123.100 (exemplarisch Internet Public IP)

Dienst: Benutzerdefiniert, TCP, Port 1234

Übersetze zu IP/Port

172.16.0.23 / 1234 per NAT (kein NAT auch getestet)

Gestattet von ALLE IPs

und natürlich habe ich die Regel auch aktiviert.

Ich bekomme aber von außen keinen Zugriff über die Public-IP auf den Port! Per OpenVPN mit Zugriff auf das Green-Network kann ich über 172.16.0.23:1234 auf den Dienst zugreifen.

Über 123.123.123.100 (Internet IP) und Port 1234 erhalte ich keinen Zugriff:

$> nc -vz 123.123.123.100 1234

nc: connect to 123.123.123.100 port 1234 (tcp) failed: Connection timed out

In der Endian-Firewall taucht im Log dieser Eintrag auf, nachdem ich Logging aktiviert habe in der DNat-Regel:

PORTFWACCESS:ALLOW:2 TCP (eth1) 92.76.101.92:57390 -> 172.16.0.23:1234 (br0)

Ich verstehe nicht wieso das Port-Forwarding nicht richtig klappt?