Hallo zusammen,

nachdem ich bei der Suche hier im Forum nur ein ähnliches Problem gefunden habe (ping via VPN auf LAN) und die Lösung mir nicht hilft, mache ich jetzt ein neues Thema auf. Falls ich im Forum eine doch schon vorhandene Lösung übersehen haben sollte, bitte ich Nachsicht und Hinweis.

Ich betreibe in dem angehängten Netzwerk LAN_20200706.pdf einen Apache2, auf dem ich Interseiten baue. Und auf dem auch meine eigene läuft (mein Router hat WAN seitig auch eine feste IP). Auf diesem sollen die jeweiligen Subdomains sowohl von draussen erreichbar sein (für meine Kunden während des bauens) als auch von drinnen über den ServerAlias xxx. test.local.

Mein Problem: Von draussen läuft es, aber von drinnen ist test.local nicht erreichbar. Ein Ping von 192.168.0.2 auf 192.168.200.2 erhält keine Antwort. Umgekehrt funktioniert es. Ein nslookup auf 'domain.de' liefert meine WAN IP ,auf 'test.local' liefert die korrekte 192.168.200.2 ab, die auf meinem DNS für test.local hinterlegt ist. Die Inter-Zonen Firewall in der Endian hat Regel für beide Richtungen. Auch wenn ich sie abschalte, das gleiche Bild. Ein tracert für bis zur grünen seite der Firewall, dann nur Sternchen.

Ich könnte natürlich getrennte domain.conf Dateien für drinnen und draussen auf dem Apache anlegen, aber dann muss ich alles doppelt pflegen und ich möchte den Apachen auch nicht gerne auf der LAN seitigen Karte horchen lassen. Bisher kenn der die Karte nicht. Und mit ServerName und ServerAlias müßte ich doch beides über die DMZ Karte laufen lassen können. Oder?

Meine Vermutung ist, das Ping erreicht den Webserver auf 192.168.200.2, findet dann aber den Rückweg nicht. Ist aber nur eine vage Idee.

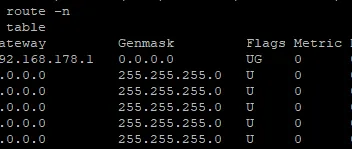

Meine Routingtabelle: (192.168.120.0 ist übrigens der VPN Proxy)

Hat jemand eine Idee, was die Firewall da tut, das ich übersehe?

Vielen Dank für Eure Hilfe.

Michael

Nachtrag:

Um es noch etwas spannender zu machen:

Ping von 192.168.0.11 (AD Server) auf 192.168.200.2 (Webserver in der DMZ) kommt nicht.

Ping von 192.168.0.11 (AD Server) auf 192.168.200.100 (Firewall DMZ Adapter) kommt.

Ping von 192.168.0.100 (Firewall via SSH) auf 192.168.200.2 (Webserver) kommt.

Also die Endian routet richtig. Und der Webserver anwortet grundsätzlich.

Jetzt bin ich völlig sprachlos.